資安是最需要注意也最容易忽視掉的一環,尤其是當有些資安是和系統設定有關的時候。

作為開發人員,程式開發上面的資安注意事項是一定要知道的,但是Server上面就不一定,但是有時候會需要開發者來管理Server,這時候知道一些Server資安要注意的設定就變得非常重要。

在這一篇將會提到一個Server常被忽視的地方,就是設定IIS https裡面可以使用的SChannel和Cipher Suite。如何透過IIS Crypto設定最佳建議的設定。

相關文章

https的資安問題 - SSL 3.0為例

資安是一個持續性的議題,很多以前認為安全的東西,在幾年之後就可能會被攻破。

以https為例,幾年前就有宣佈SSL 3.0可能會受到貴賓犬攻擊(Google 發現 SSL 3.0 漏洞,小心「貴賓犬」攻擊!),因此我們的server要關掉SSL 3.0的 SChannel才對。

要做到這個事情,有幾個麻煩/困難點:

- 要關掉SSL 3.0只能夠透過

regedit(登錄檔),換句話說內建沒有簡單方式能夠做到,只能完全了regedit的路徑並且設定。 - 另外一個問題是,那些應該要關掉對開發者來說其實並不知道,所以可能會需要花很多時間找資料才能夠完全關掉不安全的SChannel。

因此,誕生了一個軟體IIS Crypto,能夠幫我們快速關掉一些SChannel和Cipher

IIS Crypto介紹

- 軟體名稱

- IIS Crypto

- 下載鏈接

- https://www.nartac.com/Products/IISCrypto/Download

- 特色

- 免費軟體

- 一鍵關閉不安全的SChannel

- 一鍵關閉不安全的Cipher Suite

- 快速檢查網站https安全程度

基本上使用IIS Crypto非常簡單,只需要run起來然後使用Best Practise然後選擇Apply即可。接下來會針對每個部分看一下實際操作。

SChannel 的設定

打開軟體之後第一個看到的就是SChannel的設定。

預設都是灰色表示沒有做過任何設定。這個時候可以透過勾選的方式來選擇那些要開啟和那些要關閉。

不過一般非資安人員不會知道那些應該勾而那些不應該,所以這個時候可以使用建議的設定,在左下角有個Best Practise的按鈕,點下去之後,會自動勾選要的(安全的)和不勾選(不安全的)設定。

這個時候要在點下右邊的Apply才會真的做修改。

Cipher Suite 設定

和SChannel設定一樣,進去的時候會有一堆清單,用勾選來表示那些要包含,取消勾選來不包含。

如果不知道設定什麼,一樣用最佳設定就好,選擇Best Practise,然後選擇Apply

Site Scanner

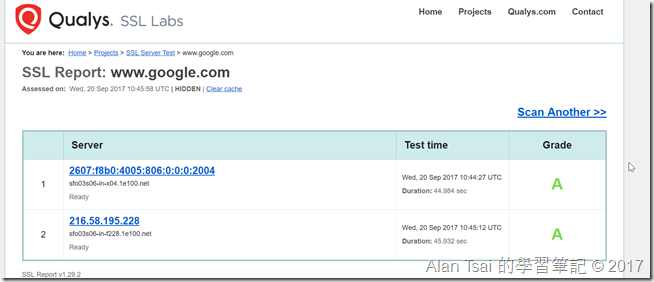

當設定好https之後,最好驗證一下有沒有什麼問題,這個時候可以切換到左邊第四個頁簽:Site Scanner,把要檢測的網址輸入進去,然後按下scan。

會自動開啟瀏覽器,然後直接帶到Qualys SSL Labs的檢測結果,會幫ssl憑證打分,並且建議那些地方可以做調整(如果資安不安全的話)。

可以點進去看:

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0xa) 屬於弱所以這個Site Scanner可以再做一個二次確認,確保設定有啟用成功。

結語

IIS Crypto是一個人人都應該要有的軟體,並且每一台Windows Server都應該要執行並且設定以避免一些不安全的cipher和SChannel被使用。

這個軟體最棒的地方是,就算你不清楚那些有問題,他已經幫你定義好一些最佳建議,因此只要設定就好,再也不用使用regedit然後打錯字導致設定錯誤。

沒有留言 :

張貼留言